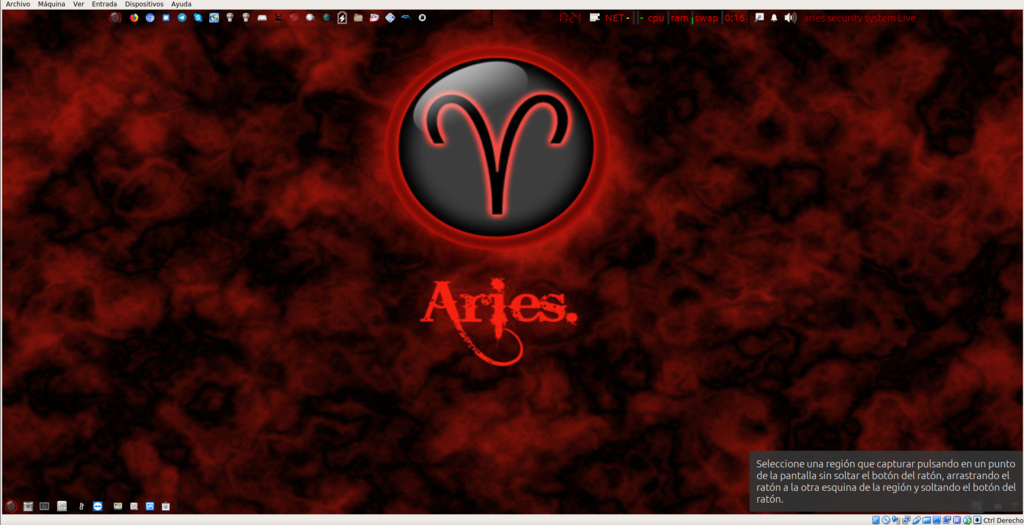

aries security system es una iso creada de mi sistema operativo para ser usada en live o instalada en disco duro para ser usado a diario en el pc. ni que decir tiene que es de (64bits).

se basa en el ultimo ubuntu lts, con soporte a largo plazo, esto significa que... tiene actualizaciones por 3 años

olvidándonos así de estar instalando otros sistemas cada (X) tiempo.

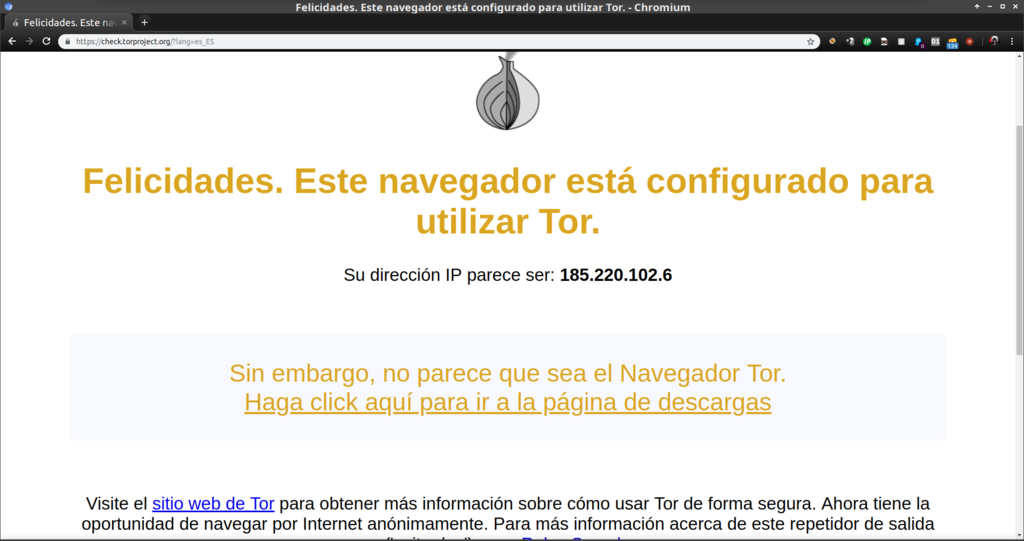

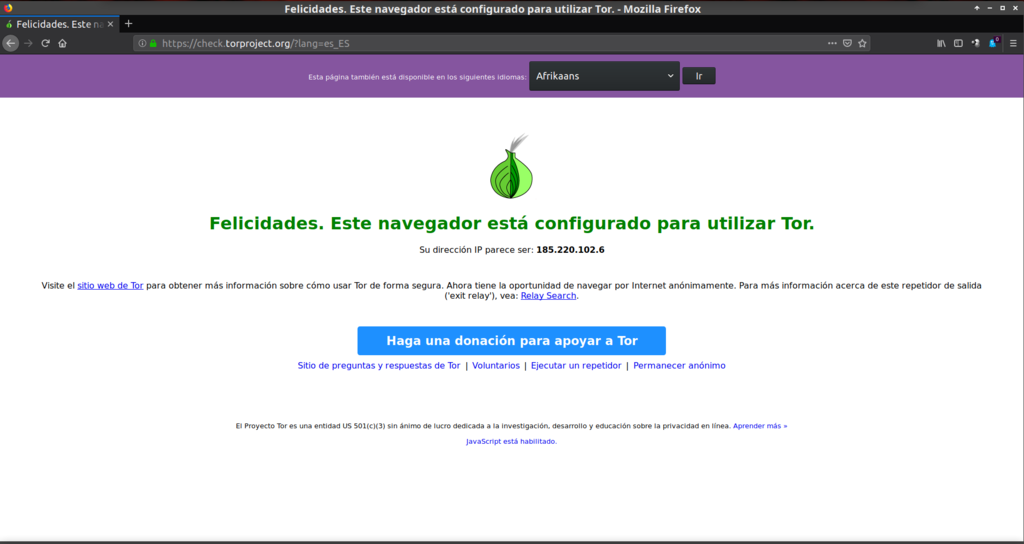

para entrar en materia, las conexiones son encriptadas por tor, para evitar los rastreos.

para comprobar si se esta usando tor en el navegador poner esta url

https://check.torproject.org/?lang=es_ESos tiene que decir esto Navegador CHROMIUM

Navegador FIREFOX

como un buen sistema operativo para diario tiene todo lo necesario para hacer cualquier cosa

no solo auditorias wireless o de penetración de sistemas, también se puede usar como office, reproductor de música e imágenes, servidor web, varios emuladores de consola para los que les gusta jugar, como la play1, para los nostálgicos, la play2, para los mas inconformistas la wii, y gamecube, y como no existe nada de xbox en linux, no a sido instalado.

como no, viene con antivirus para no llevarnos alguna sorpresa al pasar archivos de un sistema a otro.

tenemos distintos programas para información del sistema y controlar el sistema de manera gráfica.

no se trata de un sistema que solo sirva para hacking en cualquier variante, se trata de un sistema todo terreno, donde se puede hacer de todo con el desde su instalación, donde todo esta actualizado a fecha de su publicación y configurado, para no tener que estar perdiendo el tiempo.

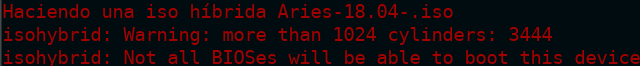

habrá algunos problemas técnicos segun el hardware con las diferentes bios y maquinas, ya que la iso que se crea es una iso híbrida,

traducción: No todos los BIOS podrán arrancar este dispositivo

se a de probar primero en virtual para ver si es correcta la iso y no ha habido ningún problema en la descarga, después de comprobar en virtual que funciona, se a de probar mediante pendrive,

totalmente desaconsejado usar un DVD para crear la iso.

ya me diréis en los comentarios lo que opináis o si faltara alguna herramienta que sea usada a diario.

requisitos:

mínimo

2Gb de RAMprocesador

64bitsespacio libre en disco duro; mínimo

15GB si vais a instalar mas programas recomendado disco duro de 25Gb o más

Aries-18.04

https://mega.nz/#!y5922YwT!WC9rdv01iBFt6g7dOwgsHxnCn1GmJKOcDpMslP7eTKopara comparar el md5 de la iso

dc75b10eca13cbea273f4e0f5609443ehttps://mega.nz/#!S1MwiAKT!eN0wrYGcNZRcgPdAJ051OtVm3Hr0qicX4aFgfMndhhopara comparar el sha256 de la iso

f32a35dbc22ea5eeeb250c40063feb3f60af2d813e8e0c0c7689fb4f5db0a8behttps://mega.nz/#!K4MwECbI!THYgPTEwG0POABfewMNZOmtX94-c56swvENSpx_KOv4en una consola ponéis

md5sum /ruta de la iso/Aries-18.04.iso o la arrastrais a la terminal y os tiene que salir el resultado anterior

lo mismo con

sha256sumescritorio:

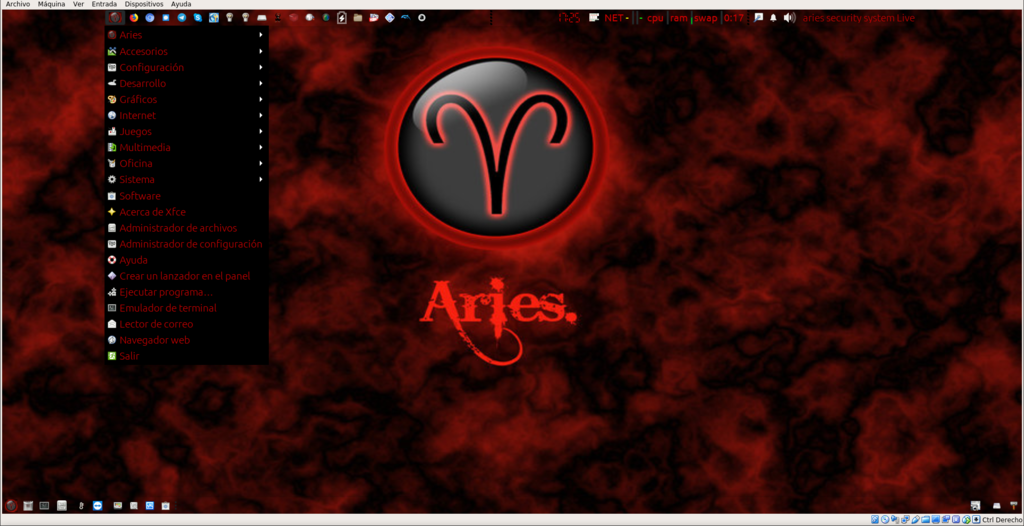

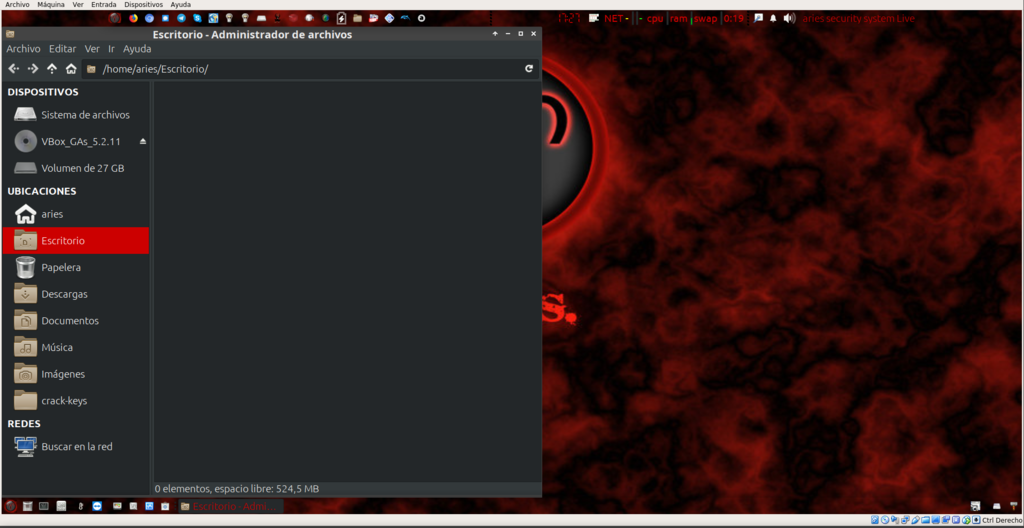

el escritorio esta basado en xfce osea xubuntu.

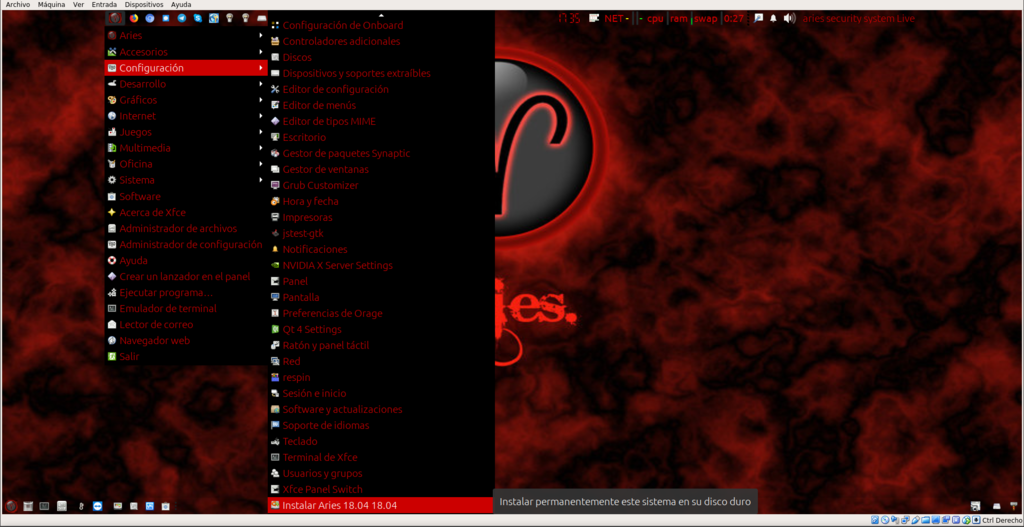

menú clásico de gtk2 parte superior izquierda

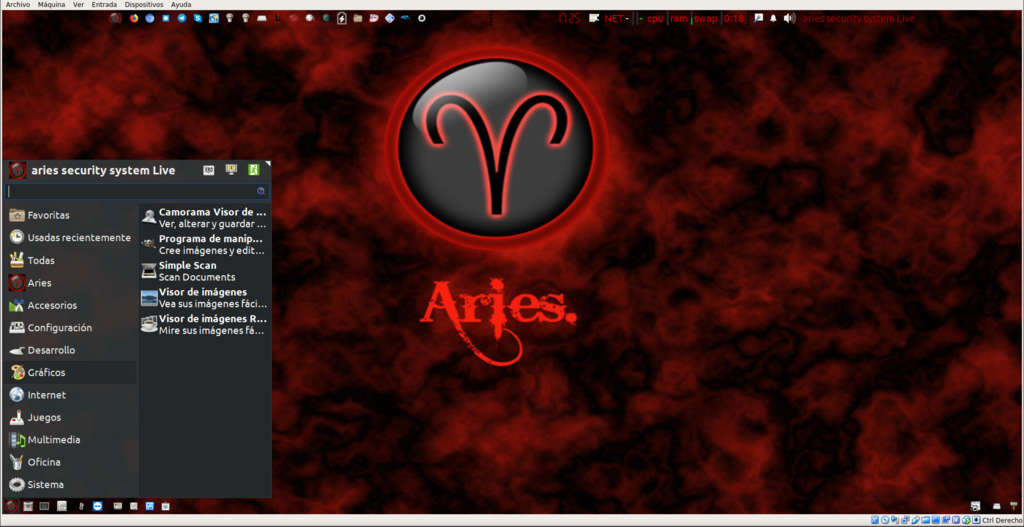

menu actual de xfce4 [wisker] parte inferior izquierda

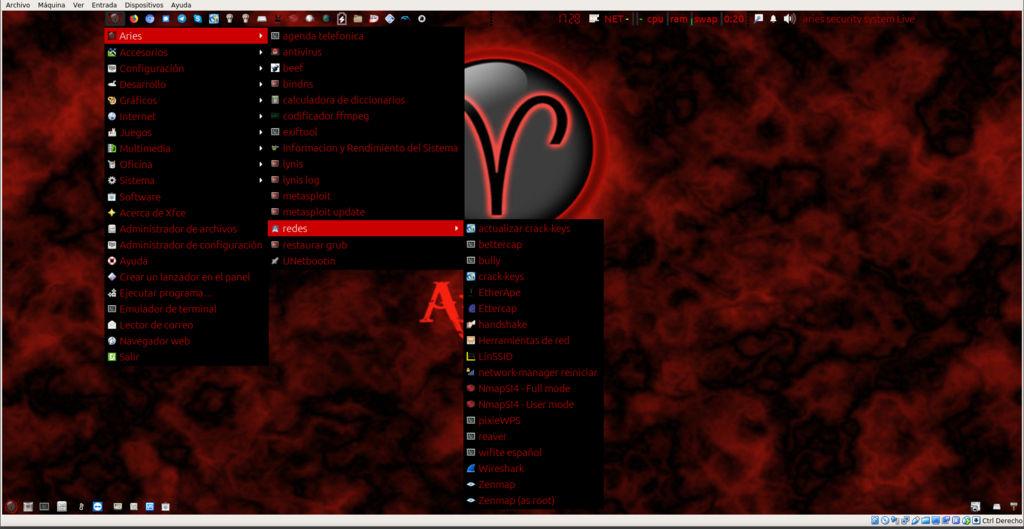

menu aries

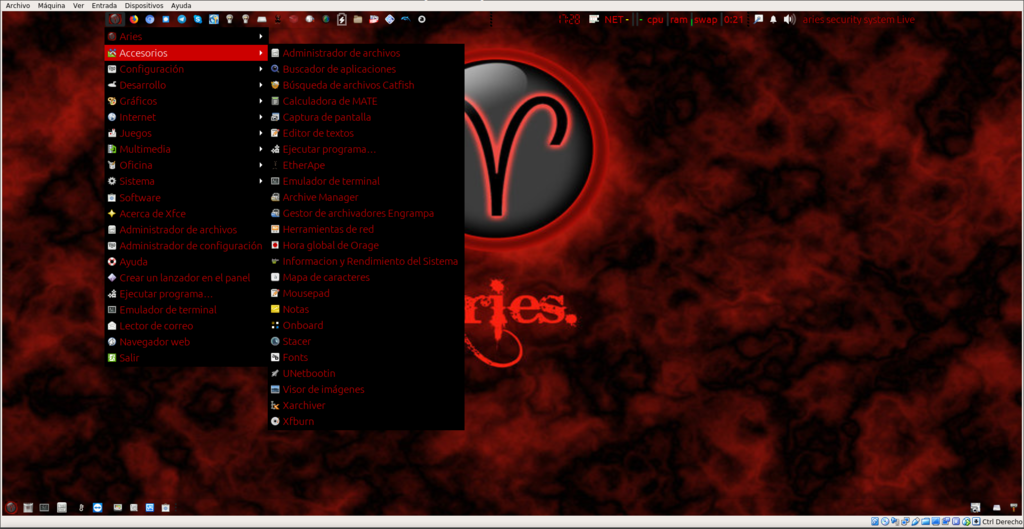

menu accesorios

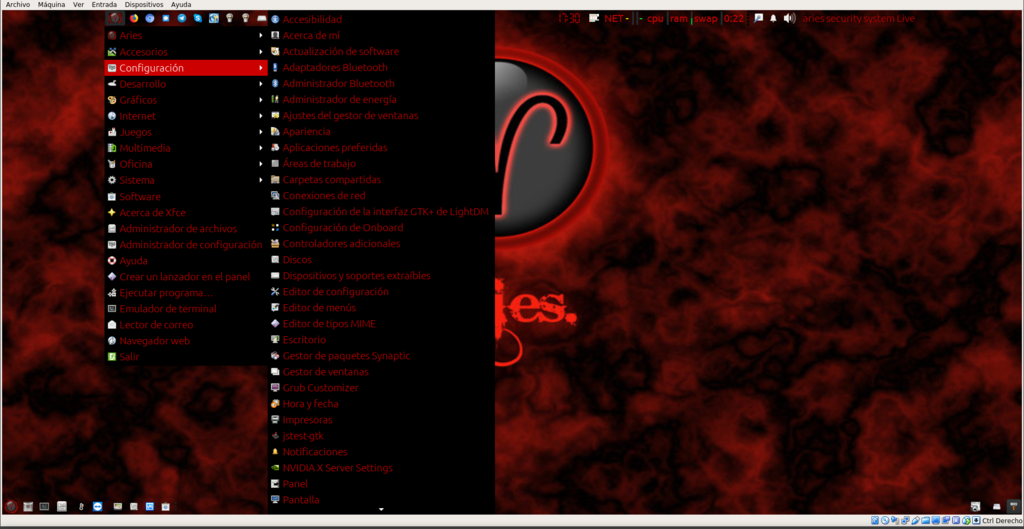

menu configuración

menu desarrollo

menu gráficos

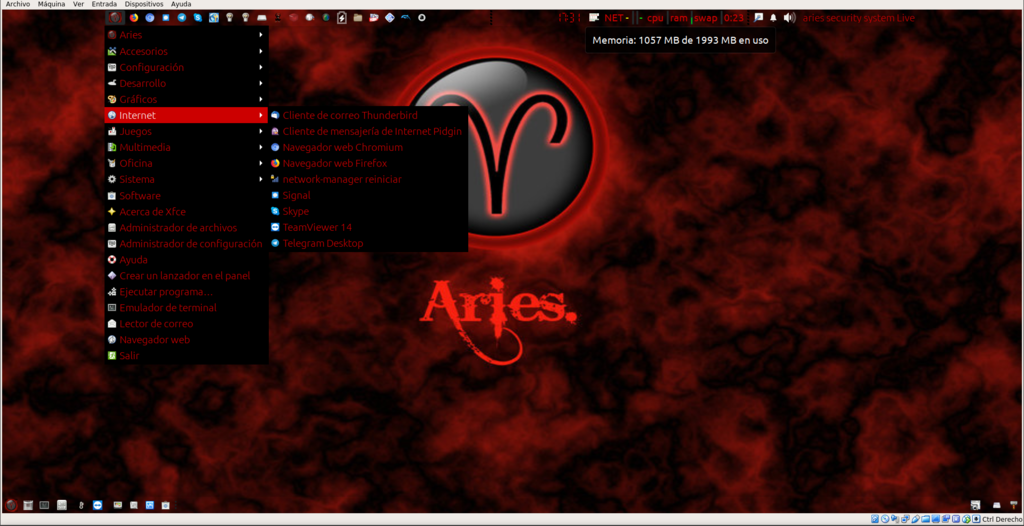

menu internet

menu juegos [emuladores] game conqueror, es un programa similar al cheat engine de windows para hacer trampas en los juegos.

así que para los tramposos... ya lo tenéis instalado.

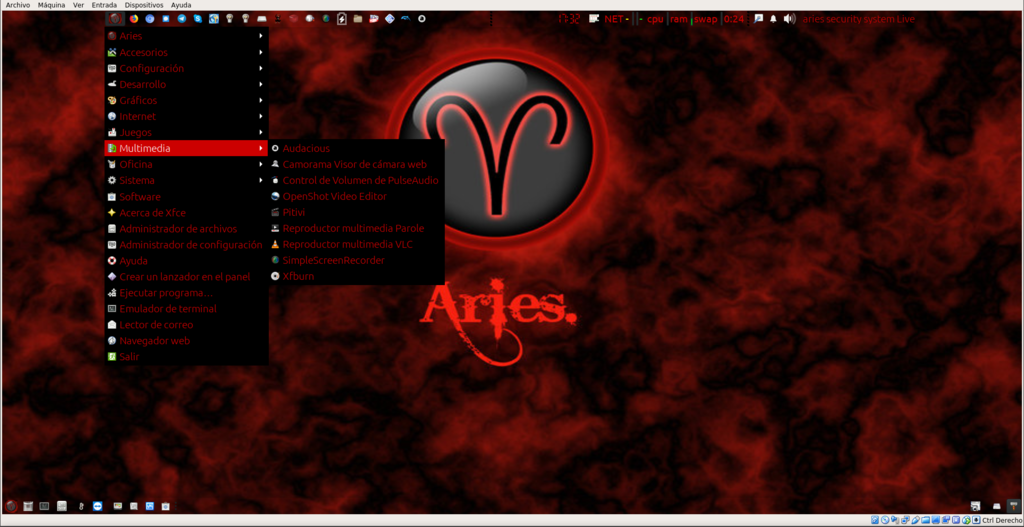

menu multimedia

menu oficina: aquí tiene lo básico, el office.

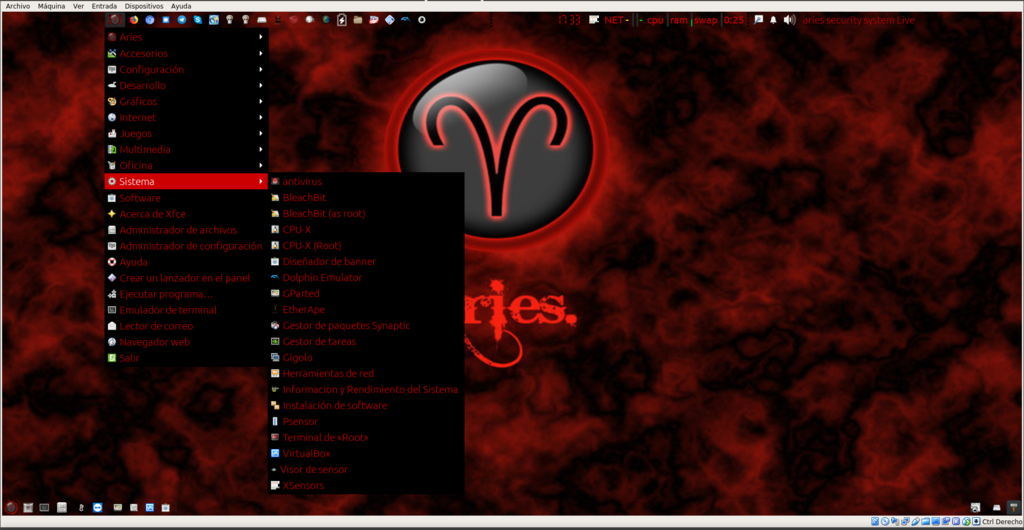

menu sistema

gestor de archivos thunar

instalador del sistema en el menu configuraciones.

así que si creéis que falta algo decírmelo

si pasáis el puntero del ratón unos segundos en el espacio libre del panel superior os mostrara el menú de sensores, tenéis que tenerlo configurado

sudo sensors-detect -yy una vez lo tengáis configurado hacéis click derecho y propiedades en el panel oculto y marcáis los sensores que vuestra maquina detecte.

lado derecho