Buenas

He hecho la actualizacion de hostbase-1.1.Habia que retocar un poco el codigo porqué en 2 anos hay comandos que han cambiado...

Que es hostbase ?

Hostbase es un proyecto nuevo basado en Linset y los falsos AP.Lo que tiene de nuevo es que hace un falso AP en WPA para mas discrecion y pide de apoyar el boton WPS en la falsa pagina de phishing.El script tiene tambien un tchat para hacer se pasar por el servicio tecnico... Despuès se captura la clave cuando el usario apoya el boton WPS del router.Tambien puede pedir de entrar la clave wifi.

Antes de todo:

hostbase anda con 2 tarjetas wifi para mas potencia, si no teneis 2 tarjetas wifi no se puede usar hostbase.

Tengo 2 tarjetas wifi y quiero probar, como hacer ?

Teneis que verificar que una de las 2 tarjetas wifi esta compatible con hostapd para hacer un falso AP.Se verifica con:

iw list | grep "Supported interface modes" -A 8Teneis que ver eso si esta compatible:

Supported interface modes:

* IBSS

* managed

* AP

* AP/VLAN

* WDS

* monitor

* mesh point

Tengo una tarjeta compatible con hostpad y quiero usar el script como hago ?

Primero se descarga el script en github (pondré el url al fin de las explicaciones)

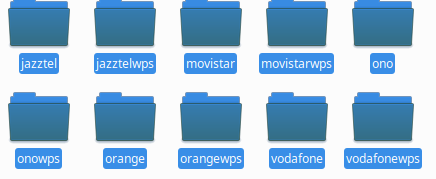

2- Se copia todas las falsas paginas de phishing que estan en la carpeta paginasAQUI a dentro el repertorio /etc

3- Se copia el fichero httpd.conf en el repertorio /etc/httpd (borra el otro y copia el nuevo)

4- Para terminar se copia la carpeta entera de hostbase-1.1 en el repertorio /tmp, despuès se inicia asi

cd /tmp/hostbase-1.1

ruby hostbase.rbComo empezar ?

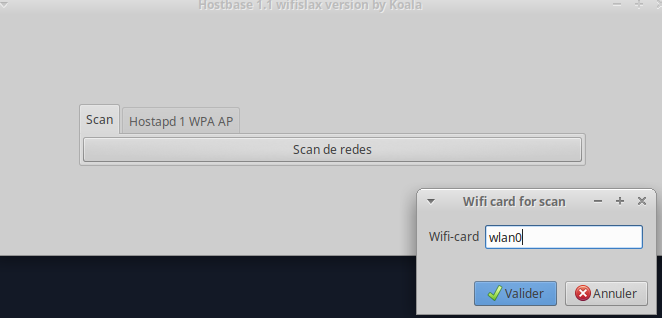

Tenemos que empezar por el scan de redes para apagar network-manager y no tener errores depuès al hacer el falso AP

El scan dura 1 minuto, deja la pantalla de airodump abierta para usar la despuès.Ahora que el scan de redes esta terminado podemos empezar el ataque.

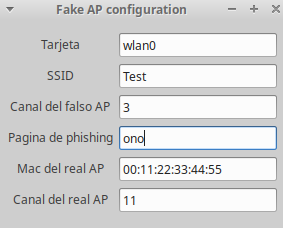

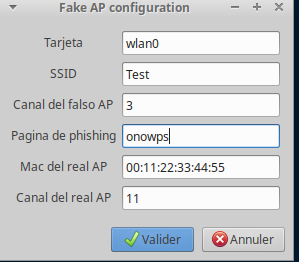

OJO 1: al momento de elegir el canal del falso AP no pongas el falso AP en el mismo canal que el AP real, si no con la deauth la victima nunca se va a conectar en el falso AP...

OJO 2: al momento de elegir la pagina de phishing se elige al mismo momento el ataque que quieres hacer.Ejemplo si quieres usar el ataque que pide de apoyar en el boton WPS del router entraras

en pagina de phishing:

jazztel

wpso

movistar

wpso

ono

wpso

orange

wpso

vodafone

wpsEn cambio, si quieres pedir solamente la clave wifi al la victima entraras en la pagina de phishing:

jazztel

o

movistar

o

ono

o

vodafone

Es facil a usar, hay que anadir

wps si quieres pedir a la victima que apoya el boton WPS o no anadir nada a el nombre de la pagina si quieres pedir la clave wifi a la victima.

Ejemplo de configuracion con ono, quiero pedir solamente la clave wifi:

Ahora si quiero pedir a la victima de apoyar el boton WPS del router, ejemplo de configuracion con ono:

Has comprendido ? solamente anadir

wps o quitar

wps para eligir en "pagina de phishing", el ataque que queremos hacer

Una vez el falso AP iniciado se abre google para ir en la falsa pagina web en

http://127.0.0.1 (la direccion del servidor web).Una vez en la pagina de phshing, se tiene que ir a bajo en "Ayuda en linea" con el url nos caemos en el tchat de la pagina de phishing.

Es muy IMPORTANTE de enviar el PRIMERO mensaje en el tchat(el primero mensaje inicia el tchat).Si la victima se va en "Ayuda en linea" encontrara el tchat y podras hablar directamente con ella.

Ahora una vidéo de demonstracion:

En este ejemplo uso el ataque que pide de apoyar el boton WPS del router, o sea entro orangewps en la pagina de phishing para eligir el ataque por WPS.

Si has eligido el ataque que pide la clave wifi, tendras que entrar ese comando para ver si el usario ha entrado su clave wifi:

cat /var/www/msftconnecttest/cle.txtOJO 1: si quieres salir del script por favor usa ctrl+c en la consola de hostbase

OJO 2: si tienes errores quiero ver un screenshot de la pantalla y el resultado de ifconfig -a, tambien se sale del script con ctrl+c

AVISO 1: por el momento no he incluido soporte en bandas 5GHz como en la version de hostbase en kali-linux.Quiero ver si la gente usa el script y a ver si le gusta.

AVISO 2: me jode pero no tengo el tiempo de modificar las falsas pagina de phishing, si quieres modificar eso, la paginas de phishing estan en la carpeta paginasAQUI de hostbase-1.1.

AVISO 3: he dejado completamente atras airbase-ng porqué ahora da 2 avisos al momento de conectarse con windows10, 1 es "este AP usa vieja tecnologica estas seguro de conectar" 2 "la red esta abierta las informaciones pueden estar visto por los ortos usarios"

para mi airbase-ng esta ya demasiado antiguo para poder usar lo como falso AP

AVISO 4: he eligido de hacer falso AP en WPA/2 aunque los telefonicos android y mac no se pueden conectar en la falsa red en WPA porqué asi se quita un monton de problemas de compatilibidad con las falsas paginas, lo que queremos es que un ordenador se conecta en la falsa red.

Descarga del ultimo ISO de wifilsax compatible con hostbase:

https://mega.nz/file/upRG1RoJ#oYofeIuO71_dU-BGNHVniO7qXSk_1m6EEv84conT02UDescarga de hostbase:

https://1fichier.com/?als90y4s5nqx3b71kvjc