Hola gente del foro.

Este es mi primer mensaje. Un saludo!

Les quiero presentar una herramienta que desarrollé hace un par de años, y estoy mejorando últimamente.

https://github.com/javierbu/awitas << Github de awitas

Se trata de un rogueAP, o eviltwin pero con la peculiaridad de que en vez de pedir la contraseña, se pide una pulsación del botón WPS.

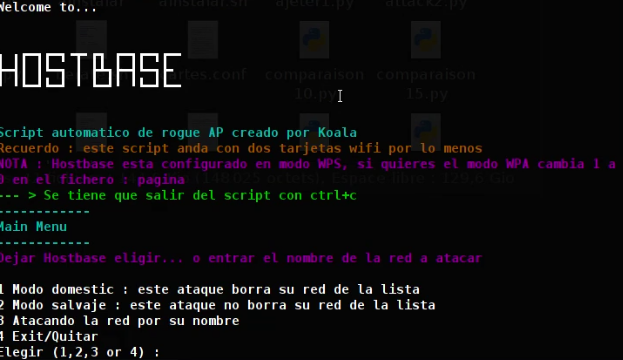

Está inspirada en el trabajo de @Koala633 con su herramienta hostbase.

https://github.com/Koala633/hostbase << Github de Hostbase

https://foro.seguridadwireless.net/zona-linux/hostbase-1-7-hackinf-wifi/ << Hilo en el foro sobre Hostbase

Por si hay dudas de lo que hace el scrpit, es conseguir la llave WPA mediante una pulsación del botón WPS del usuario. Este tipo de ataque funciona en la gran mayoría de routers y no tiene nada que ver que tenga "locked" el sistema de WPS PIN.

Awitas es compatible con Debian, Parrot, Kali-linux, KaliARM, ParrotARM, Wifislax, RaspOS y Openwrt. Estos son los sistemas en los que yo la he probado. Debería funcionar igualmente en cualquier linux siempre que las dependencias estén instaladas. Agradecería enormemente que si alguien lo prueba, comente desde qué distribución lo está haciendo.

Awitas es un script guiado escrito en bash y se requiere de al menos 2 tarjetas wireless para poder correrlo. Una de ellas al menos que soporte modo AP, y otra que soporte inyección de paquetes. Trabaja tanto en 2,4 como en 5 GHz, aunque el punto de acceso "trampa" lo hace siempre en 2,4 GHz.

Otra peculiaridad, es que para víctimas que estén usando windows, se puede crear un punto de acceso con protección WPA2. La conexión a este punto es transparente para el usuario ya que se hace mediante WPS. Esto trabaja solo para clientes que estén usando windows 10 y 11.

Awitas no es intrusivo en tu sistema. No se cambian archivos de configuración en ningún caso, y una vez reiniciado, no queda rastro, salvo, obviamente, las dependencias instaladas.

El modo de uso es muy sencillo:

En Wifislax no es necesario instalar dependencias:

git clone git clone https://github.com/javierbu/awitas

cd awitas

bash awitas.shEn kali, debian, parrot y derivados de debian:

git clone https://github.com/javierbu/awitas

cd awitas

sudo bash dependencias.sh

sudo bash awitas.shEn openwrt:

Hay que descargar pasar el proyecto al dispositivo que corra openwrt, con scp por ejemplo:

git clone https://github.com/javierbu/awitas

scp -r awitas/ root@<ip_del_dispositivo_openwrt>:/root/ Y una vez en el dispositivo con openwrt:

cd awitas

ash dependencias_ow.sh

bash awitas.shEn openwrt es necesario o bien que el dispositivo tenga 2 interfaces wireless, o usar una usb e instalar las dependencias necesarias.

Cualquier duda que se tenga sobre awitas, por favor, me la postean aquí mismo, y si tienen cualquier duda con como instalar un dispositivo wireless usb en openwrt y sus dependencias, o bien aquí, con el beneplácito de los admins del foro, o en el foro correspondiente y por favor, me avisan por si se me pasa.

Tengo un vídeo en un canal propio de youtube explicando el funcionamiento de awitas (La versión de awitas del vídeo es un poco más antigua, pero prácticamente igual). En el vídeo se ven solo (datos públicos) los BSSIDs y ESSIDs de mis vecinos y no me queda claro después de leer las reglas

. Si algún admin me lo puede y quiere aclarar, se agradece y si es apropiado, subo el enlace de youtube.

Awitas crea una carpeta /tmp/awitas/ donde almacena un montón de archivos, la mayoría basura, pero algunos muy interesantes si se pretende depurar algo que no funcione como debe.

En la cabecera del script, en las primeras líneas, se puede configurar algunas cosas, por si alguien quiere echarle un vistazo.

Soy autodidacta y entiendo que mi código no está absolutamente nada optimizado. Cualquier crítica educada será bienvenida.

Espero que les guste!

Un saludo y gracias por la atención.

Mensajes recientes

Mensajes recientes

. Si algún admin me lo puede y quiere aclarar, se agradece y si es apropiado, subo el enlace de youtube.

. Si algún admin me lo puede y quiere aclarar, se agradece y si es apropiado, subo el enlace de youtube.